这年头只要你有公网 IP,就躲不开网络小爬虫、脚本小子、爆破工具的光临。

既然藏不住,不如主动“请君入瓮”——部署一个蜜罐,看看谁在偷偷摸摸敲你家NAS门。今天就来教大家如何在 NAS 上,用 Docker Compose 快速部署一键部署美观且又实用的蜜罐系统:HFish!

安全、可靠、简单、免费!

简单来说,蜜罐是个自带钓鱼钩的假服务,只要有人想“摸鱼”,它就能把对方抓个正着,最后由蜜罐来承受攻击。

🌟 功能亮点一览

✅ 安全可靠:主打低中交互蜜罐,简单有效;

✅ 蜜罐丰富:支持SSH、FTP、TFTP、MySQL、Redis、Telnet、VNC、Memcache、Elasticsearch、Wordpress、OA系统等10多种蜜罐服务,支持用户制作自定义Web蜜罐;

✅ 开放透明:支持对接微步在线X社区API、五路syslog输出、支持邮件、钉钉、企业微信、飞书、自定义WebHook告警输出;

✅ 快捷管理:支持单个安装包批量部署,支持批量修改端口和服务;

✅ 跨平台:支持Linux x32/x64/ARM、Windows x32/x64平台

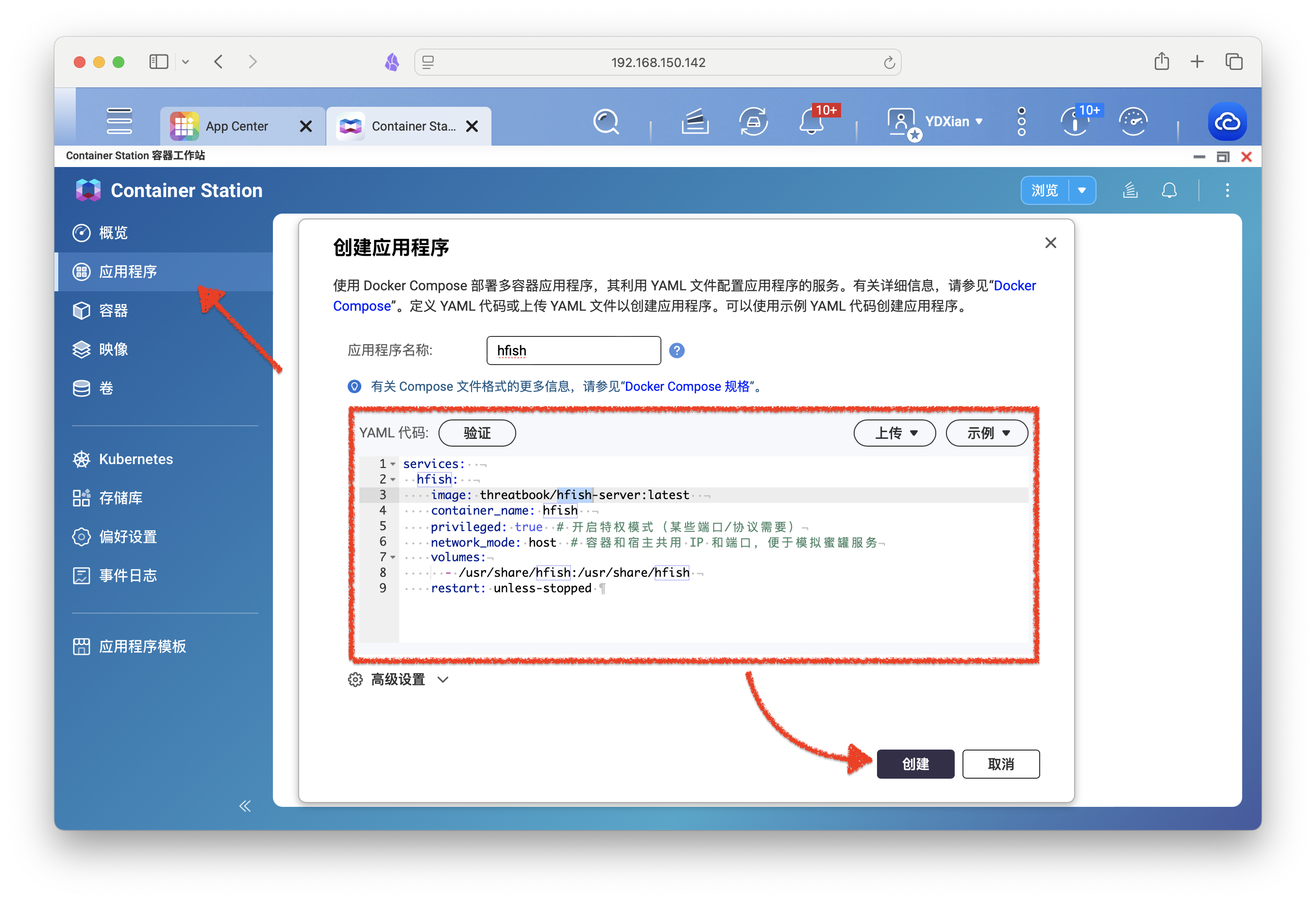

🌟 部署流程

本文以威联通NAS为例,通过Docker Compose进行部署。

代码如下

version: '3.7' # 最新版 Docker Compose 该行可删除

services:

hfish:

image: threatbook/hfish-server:latest

container_name: hfish

privileged: true # 开启特权模式(某些端口/协议需要)

network_mode: host # 容器和宿主共用 IP 和端口,便于模拟蜜罐服务

volumes:

- /usr/share/hfish:/usr/share/hfish

restart: unless-stopped

🌟 使用建议

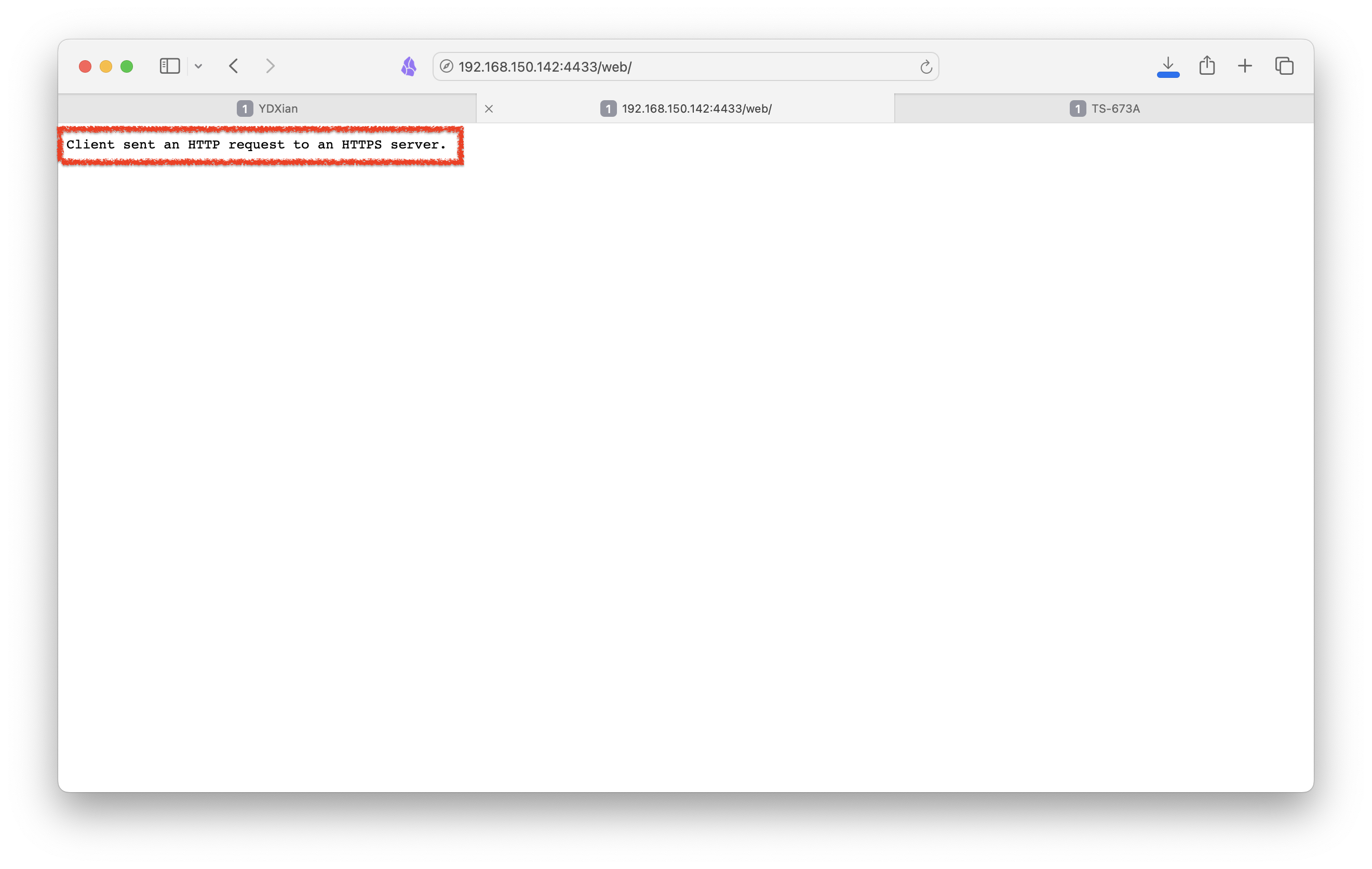

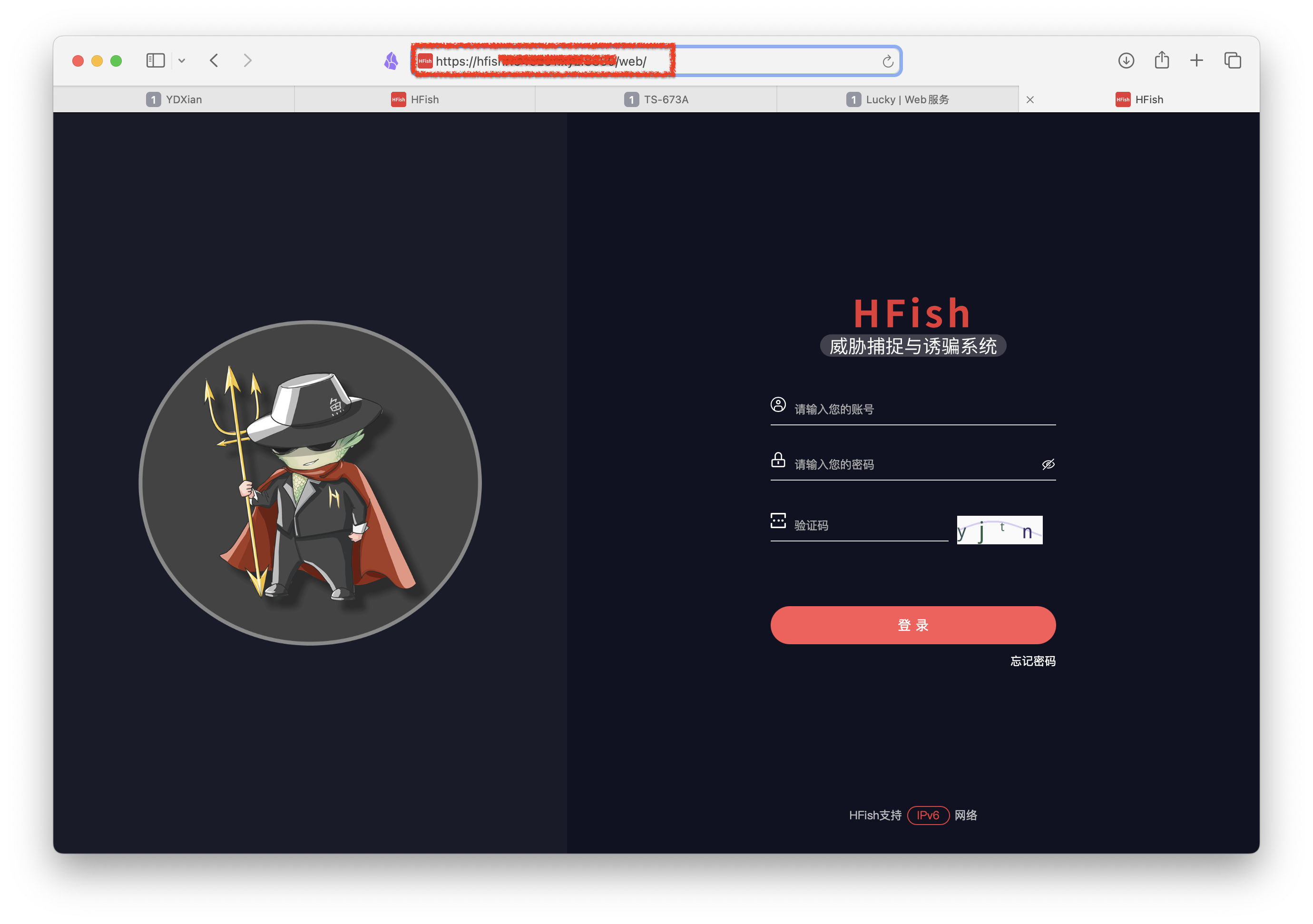

照常说,WEB 输入 NAS_IP:4433/web/ 即可访问。

账号:admin

密码:HFish2021

但是,这样输入后,网页提示需要HTTPS!

这没问题,最简单的,手动在地址栏把http修改成https即可。

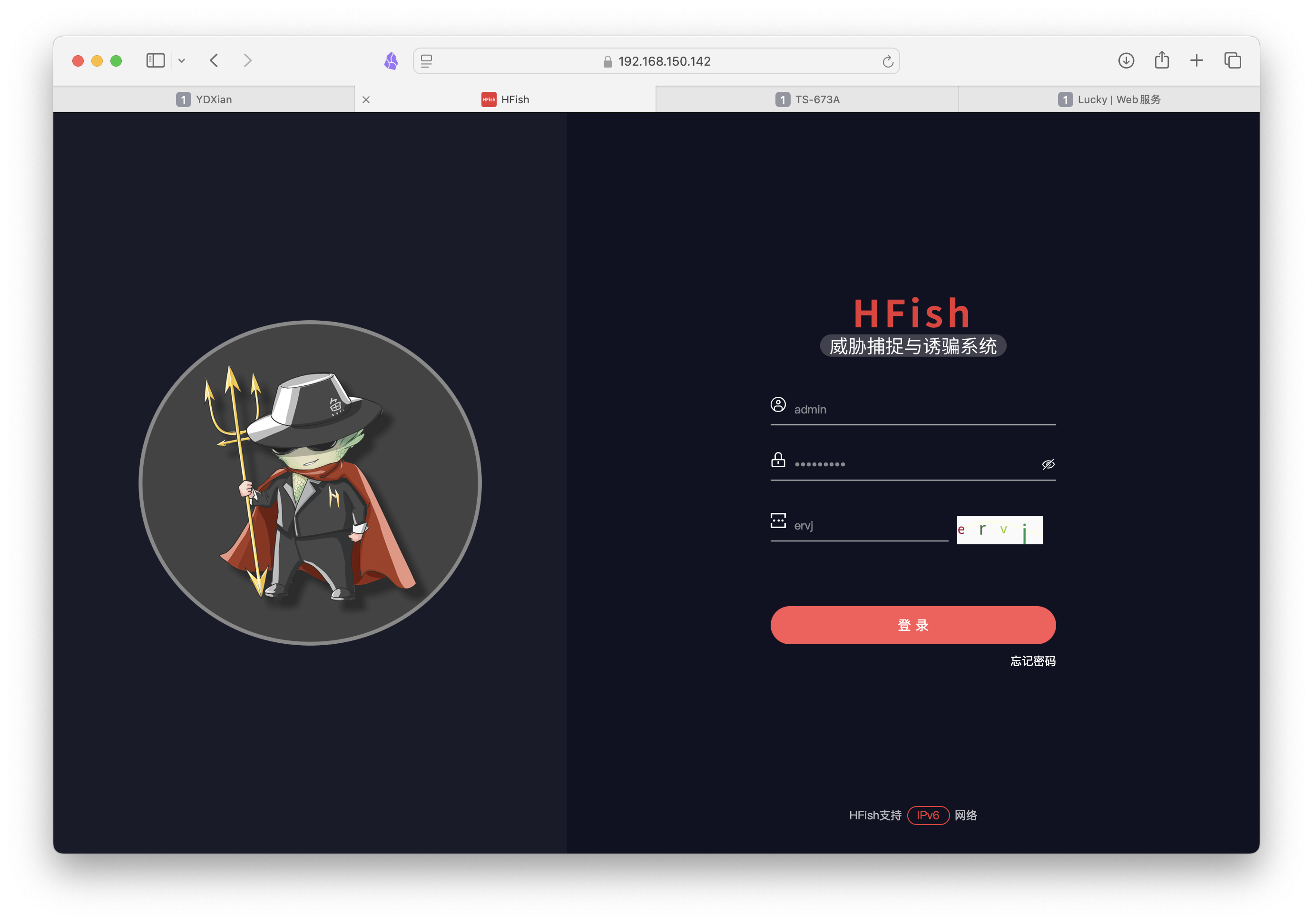

这样便能正常访问服务咯,开始叉鱼!

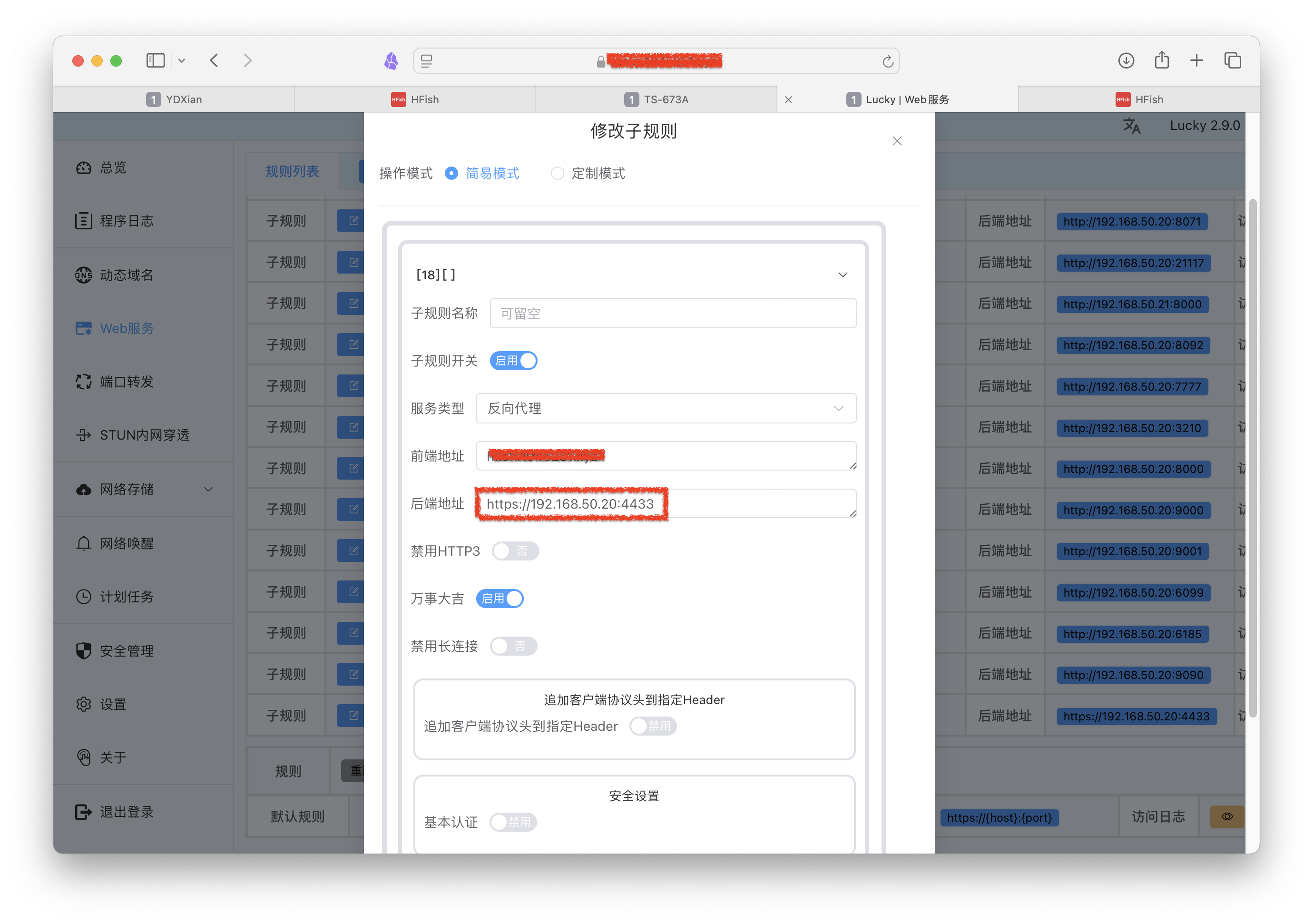

这里咱们也可以选择反代,虽然使用host模式,但端口就是4433。但要注意的是后端地址也要写成https。

访问时后缀也别忘了加上~

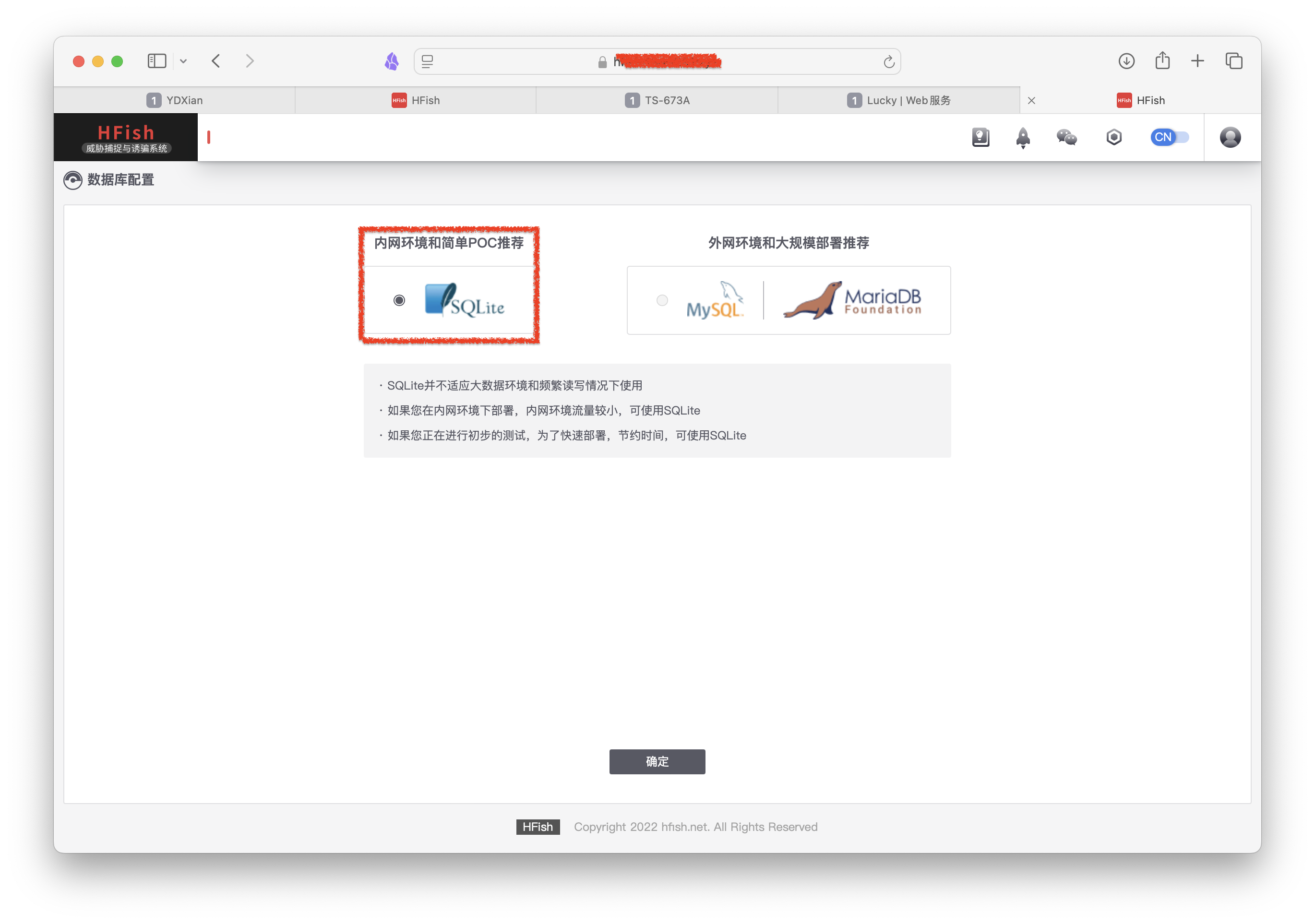

登入界面会让你选择数据库,我们就是个人用户,直接内置吧。

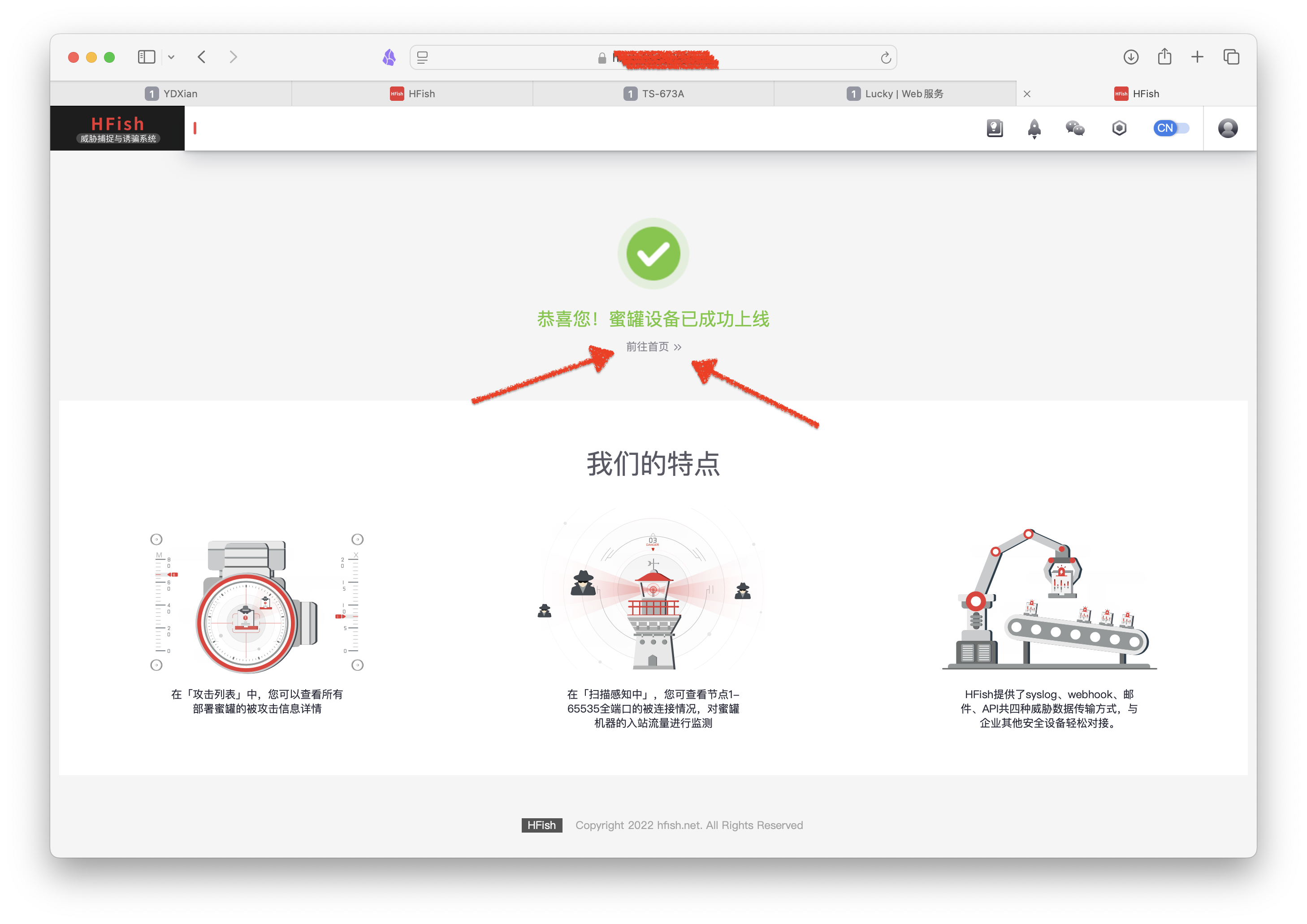

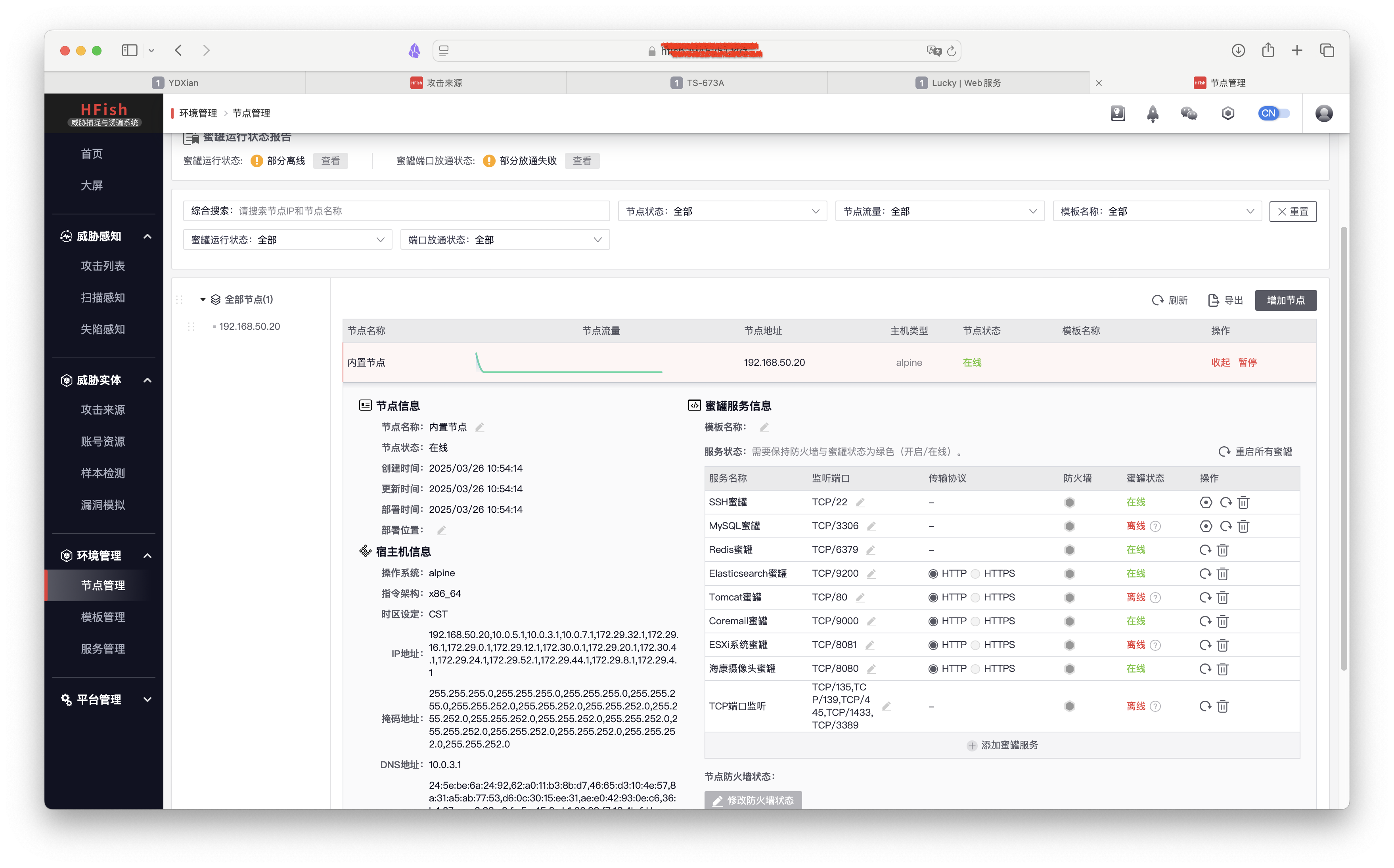

提示成功上线,大家可以看看下面的项目特征,这里直接点击前往首页。

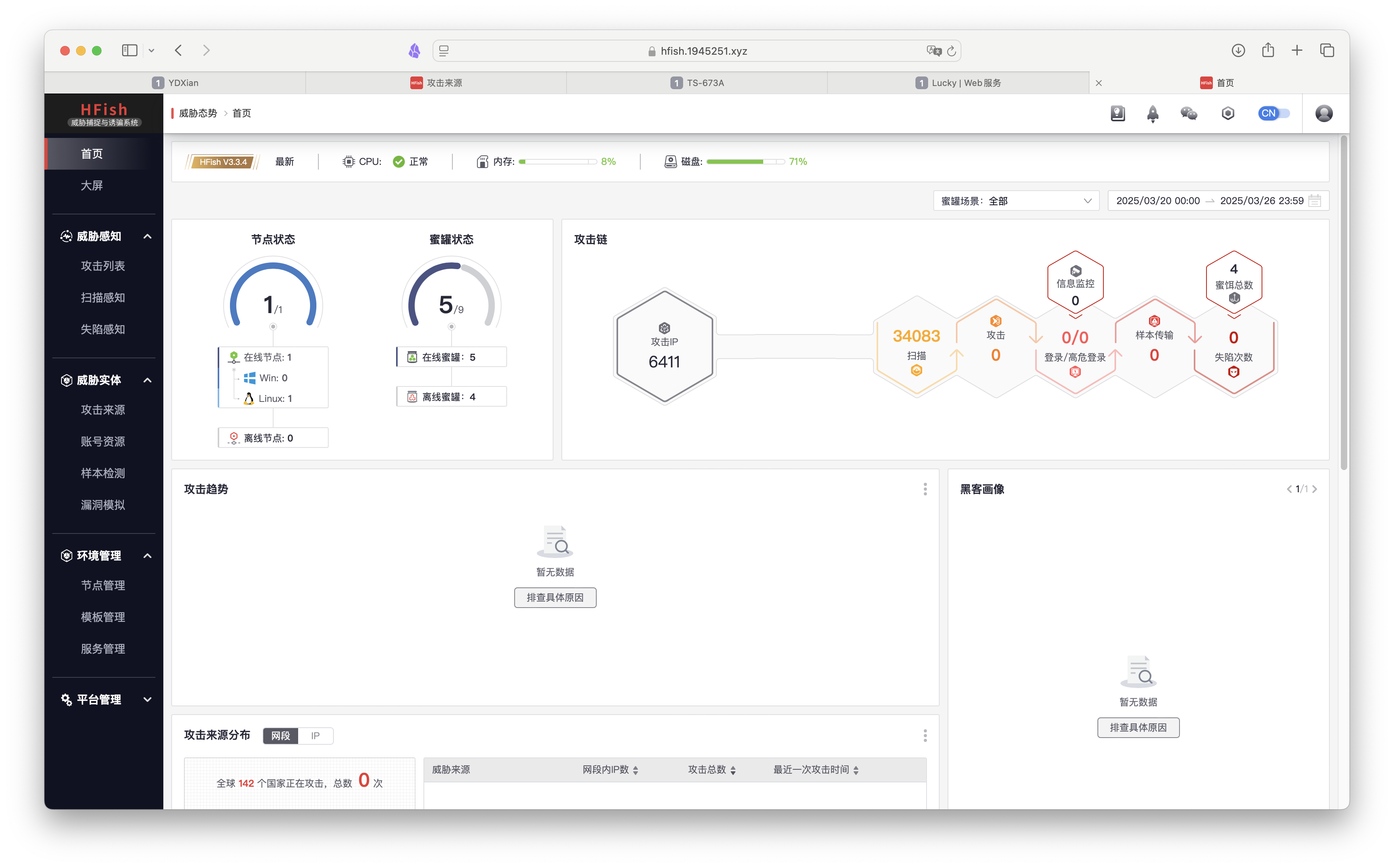

右上角可以修改密码,绑定企业微信,设置数据自动更新等。大屏模式就是文章开头那张图。

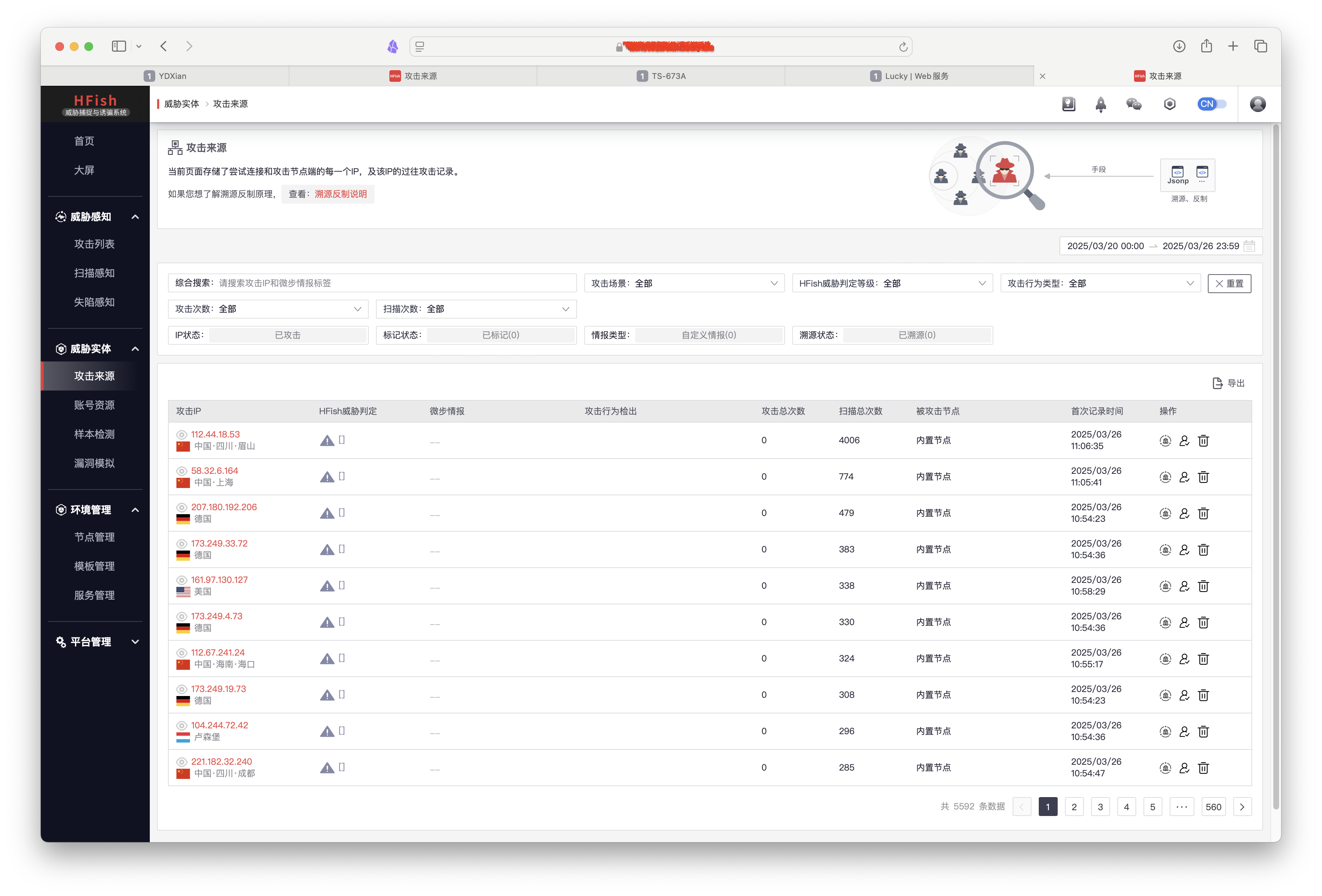

查看具体的攻击信息,NAS日常被扫。

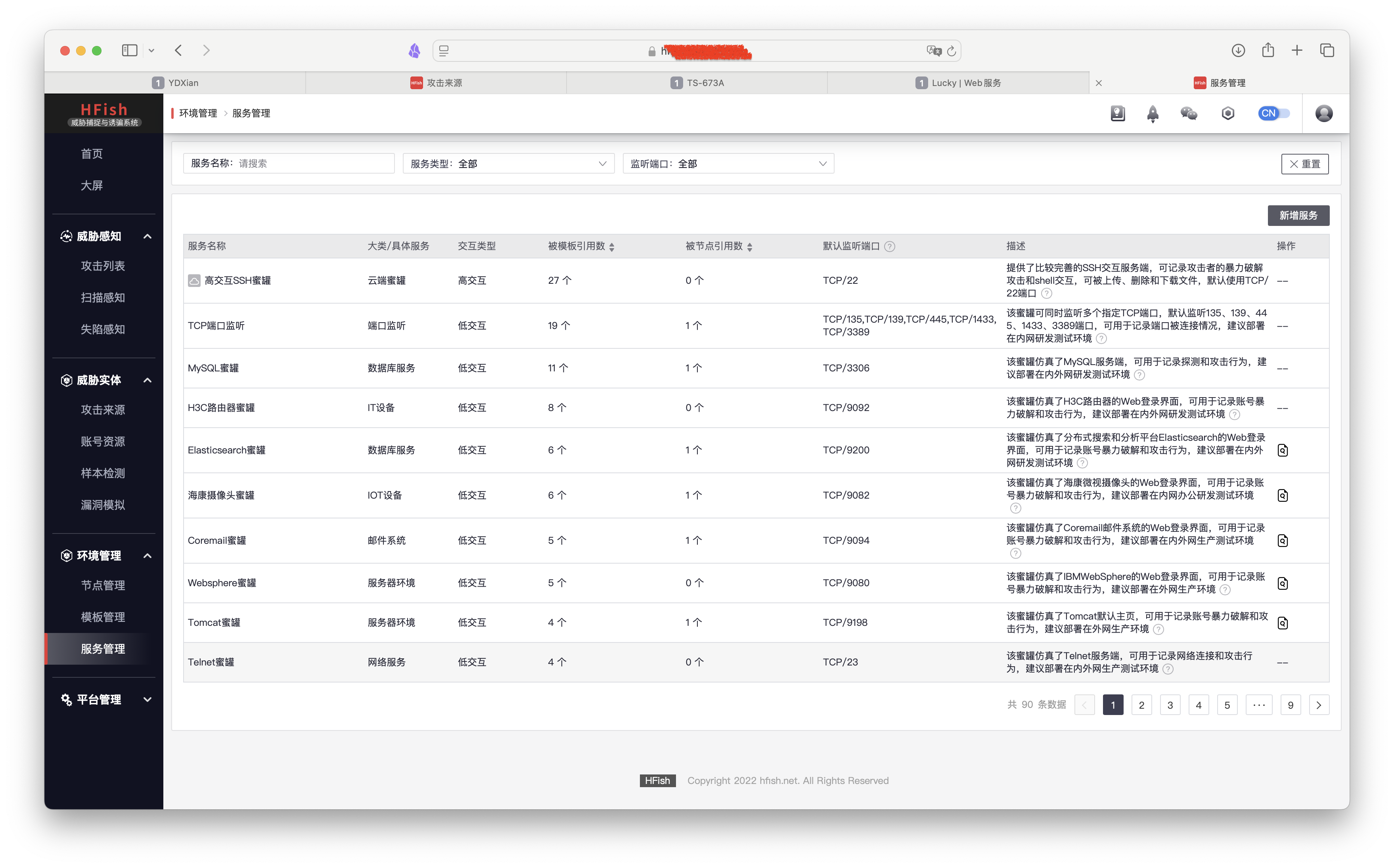

可以看看支持的蜜罐列表,也可以手动添加蜜罐。

🌟 最后

这是一个好玩又实用的安全项目。

虽然咱们通过部署NAS进行演示,但比较推荐的是部署到入口路由,或是路由跟核心交换机之间为内网加一道关。

另外,为了真正做好网络防御,个人建议:

尽量不要暴露非必要端口到公网

服务设置 强密码+2FA验证,避免被爆破

配合网络警报系统,定期观察日志

将蜜罐服务与真实服务隔离运行,避免误伤与混淆

启用防火墙策略,按服务类型设置分区访问控制

启用WireGuard等,实现外网安全访问 NAS 和服务

评论区