近几天飞牛NAS漏洞闹的沸沸扬扬,甚至我加的各种5G-CPE讨论群都在谈这个事儿。大概看了眼:

飞牛 fnOS 近期爆发路径穿越 + 命令注入复合型 0day 漏洞,可绕过 HTTPS / 强密码 / 防火墙等常规防护,直接读取 NAS 全部文件并执行恶意命令。官方已推出1.1.18 紧急修复版,但早期修复不彻底,仍有变种攻击风险。所有暴露公网(含官方穿透 FN Connect)的设备立即断网并升级,并全面排查是否被植入恶意程序。

今天15:44,写本篇文章途中收到了飞牛的系统更新通知。

不过笔者作为威联通NAS用户,对其它品牌较少关注~但是最近正好有朋友留言需要雷池WAF,咱们也顺道乘个热度,来一篇雷池 WAF-LTS版的本部署流程,套上一层WAF应对这类风险轻轻松松。

威联通NAS用户也可以通过官方的

QuFirewall 防火墙等应用建立规则,这软件好用,但是略有门槛。也可通过QV*N建立加密隧道访问设备,方法多种多样,大家自行选择。

笔者平时其实连防火墙规则都懒得设置,修改NAS默认端口、做好反代、修改SSH端口(随用随开)、不到处暴露IP和端口,至今还没碰到过问题~

话不多说,进入正题。

关于雷池WAF

摘自项目页面。更多内容大家百度下关键词进官网查看,各种内容已经十分详细。

SafeLine,中文名 "雷池",是一款简单好用, 效果突出的 Web 应用防火墙(WAF),可以保护 Web 服务不受黑客攻击。

雷池通过过滤和监控 Web 应用与互联网之间的 HTTP 流量来保护 Web 服务。可以保护 Web 服务免受 SQL 注入、XSS、 代码注入、命令注入、CRLF 注入、ldap 注入、xpath 注入、RCE、XXE、SSRF、路径遍历、后门、暴力破解、CC、爬虫 等攻击。

工作原理

雷池通过阻断流向 Web 服务的恶意 HTTP 流量来保护 Web 服务。雷池作为反代接入网络,通过在 Web 服务前部署雷池,可在 Web 服务和互联网之间设置一道屏障。

部署流程

以威联通NAS为例,通过Docker Compose的方式进行部署。

我去GitHub看了看部署的yaml文档,内容实在过多,还是采取了部分官方流程。

准备工作

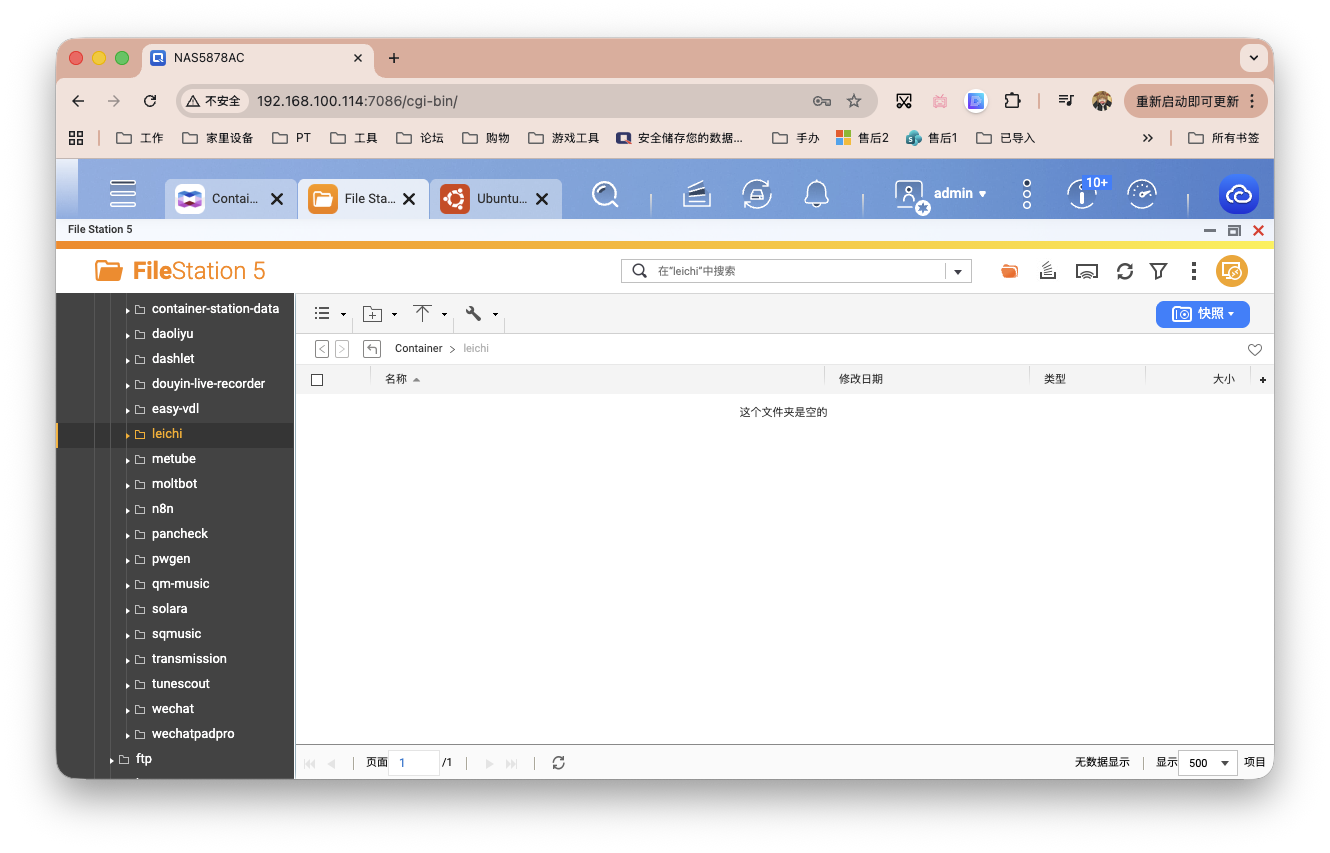

首先在常用的Docker路径下,创建一个雷池WAF的专用目录。我这里为/share/Container/leichi。

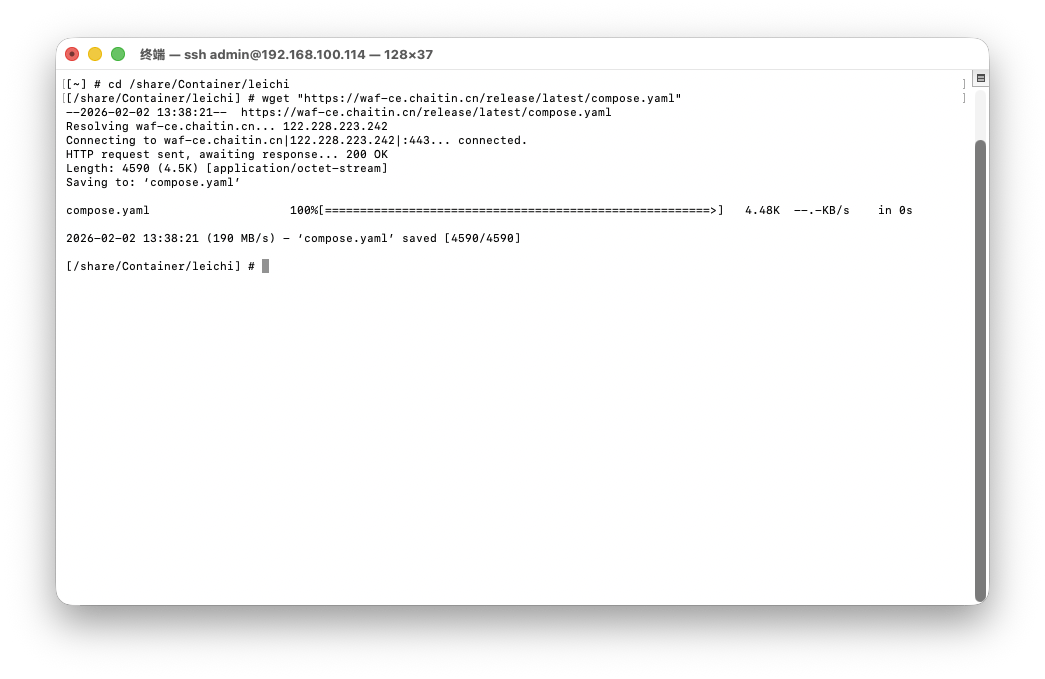

SSH连接NAS,输入以下命令。

# 进入目标路径下

cd/share/Container/leichi

# 下载yaml文件

wget "https://waf-ce.chaitin.cn/release/latest/compose.yaml

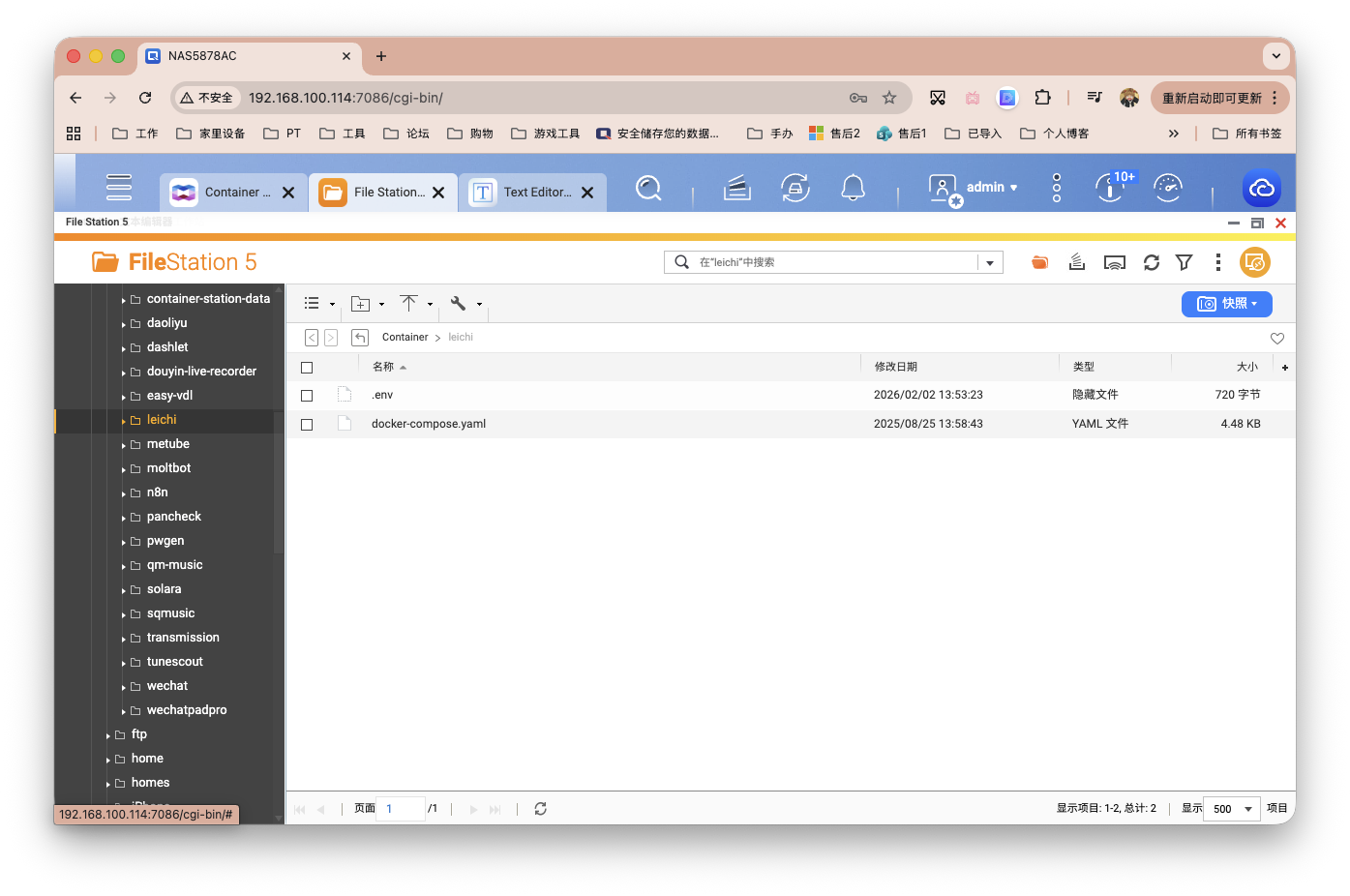

接着创建一个.env环境变量文件,将以下内容写入,保存后也放置于/share/Container/leichi下。

SAFELINE_DIR=/share/Container/leichi # 数据持久化,与上文路径一致

# 以下为版本更新记录查询地址

# https://help.waf-ce.chaitin.cn/node/0197787e-b70e-756e-b9d5-69d0a707144a#%5B9.1.0-lts%5D%20-%202025-08-14

IMAGE_TAG=9.1.0-lts # LTS版本 目前是最新

RELEASE=-lts # 使用LTS通道

MGT_PORT=9443 # 控制台端口 可自定义

# 数据库自定义密码 建议使用数字+英文大小写组合 勿使用特殊字符

POSTGRES_PASSWORD=leichi1234

SUBNET_PREFIX=172.22.222 # 雷池所在网段 可自定义

# 官方给的镜像源 国内用户可用我就不改了

# 全球通用户 可填改写为 chaitin 这样更舒服

IMAGE_PREFIX=swr.cn-east-3.myhuaweicloud.com/chaitin-safeline

# 不用管

ARCH_SUFFIX=

REGION=

MGT_PROXY=0

另外需要我们将原本的compose.yaml更名为docker-compose.yaml。最终如下。

正式部署

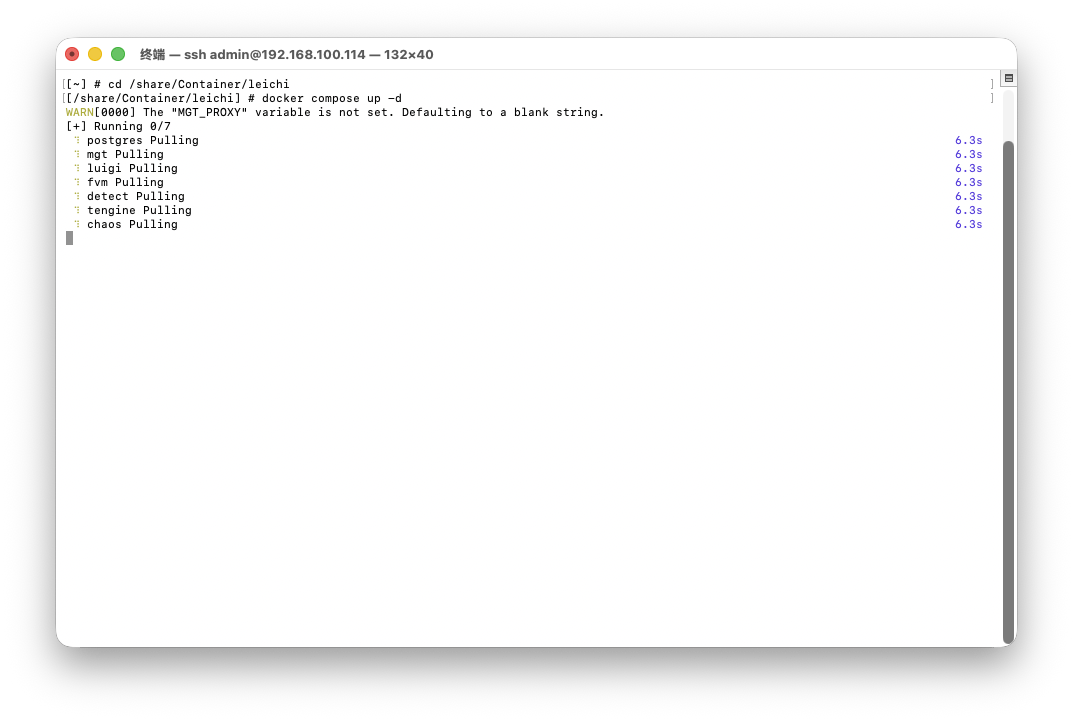

SSH连接NAS,输入以下指令。

# 进入目标路径下

cd/share/Container/leichi

# 启动雷池服务

docker compose up -d

等待安装完毕。

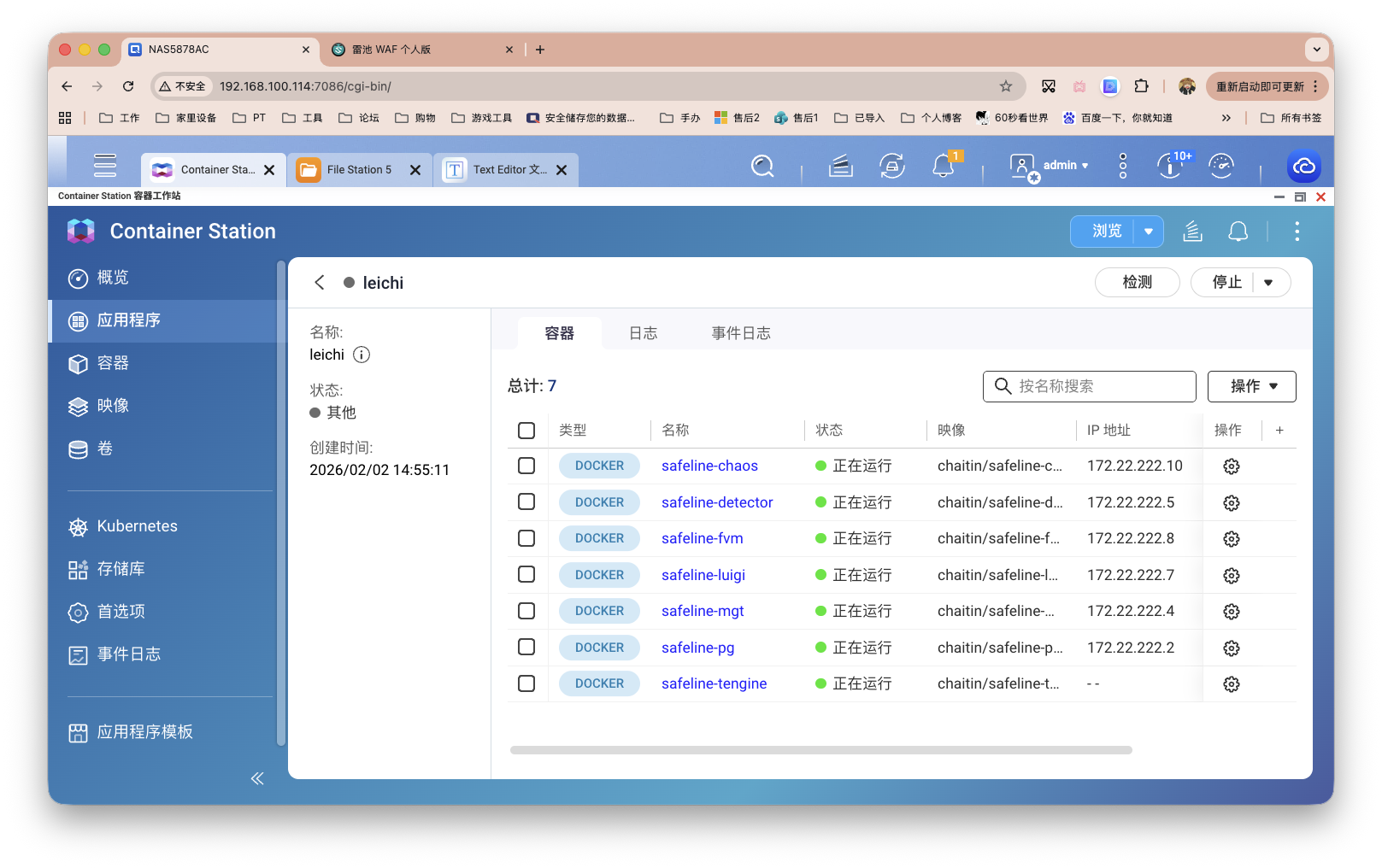

可以看到七个项目跑起来了。

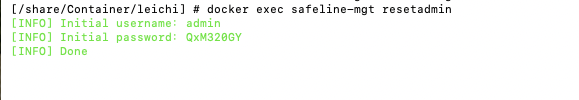

安装完毕后,输入以下指令,重置管理员账户。

docker exec safeline-mgt resetadmin

使用一览

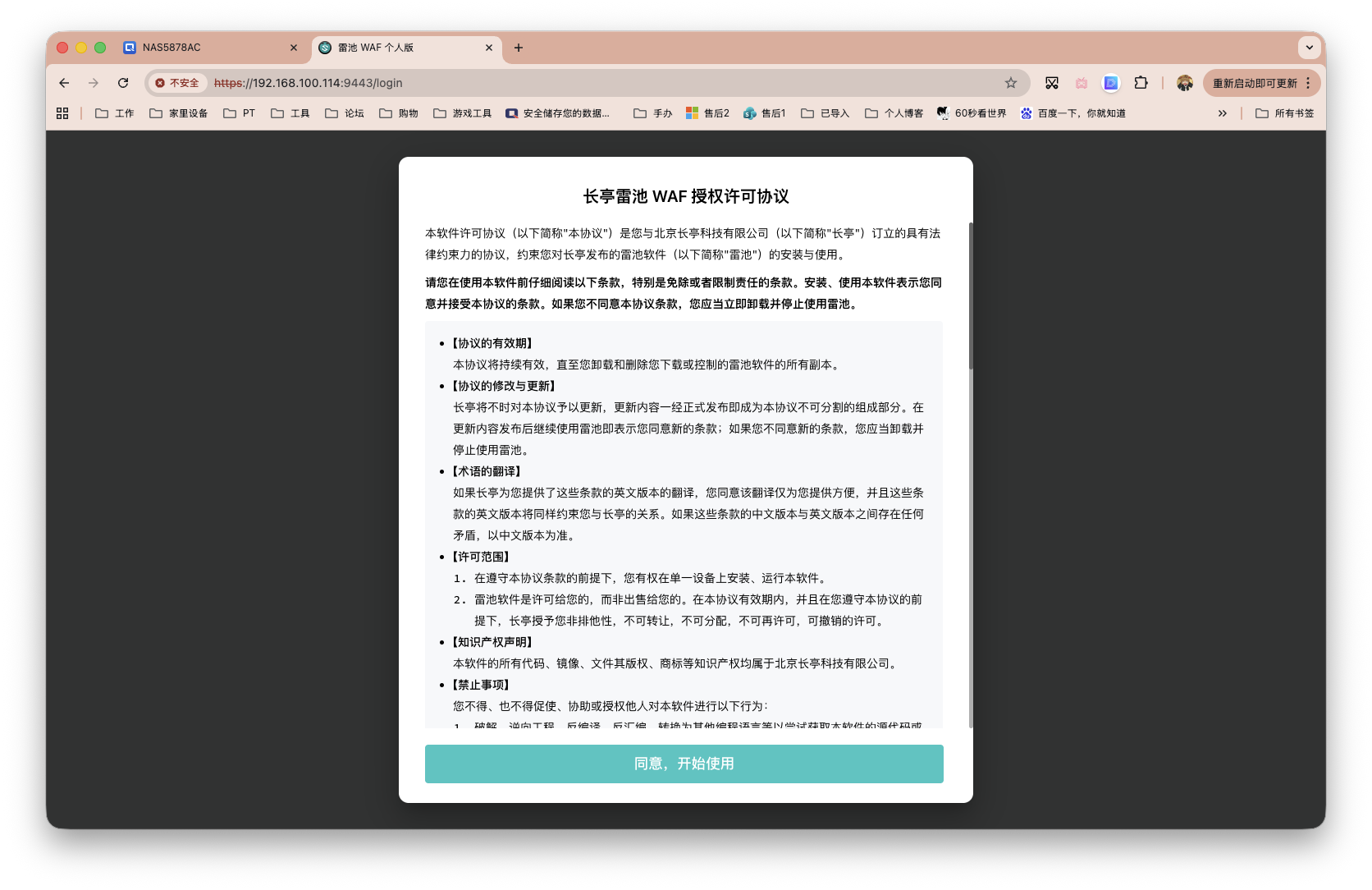

部署完毕后,浏览器输入NAS_IP:9443即可访问服务。点击「同意并开始使用」。

如果你等待较长时间,仍然无法访问,大概率是文件权限问题。请将容器停止,然后删除/share/Container/leichi/resources以及/share/Container/leichi/resources下的所有文件夹,并对这两个文件夹重新赋权。其实基本上是/share/Container/leichi/resources/postgres数据库文件权限出了问题。

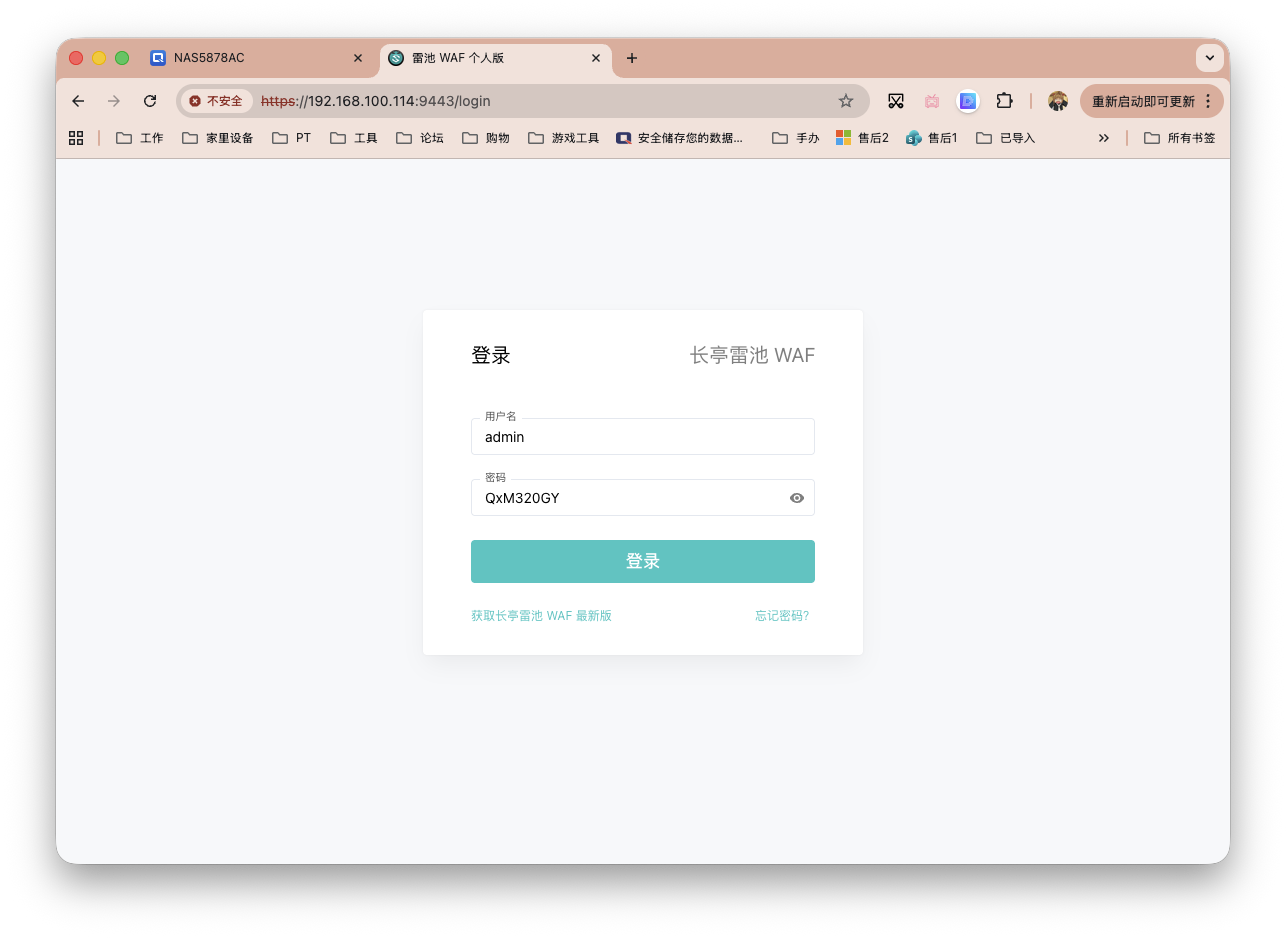

用上文重置过的密码进行登录。

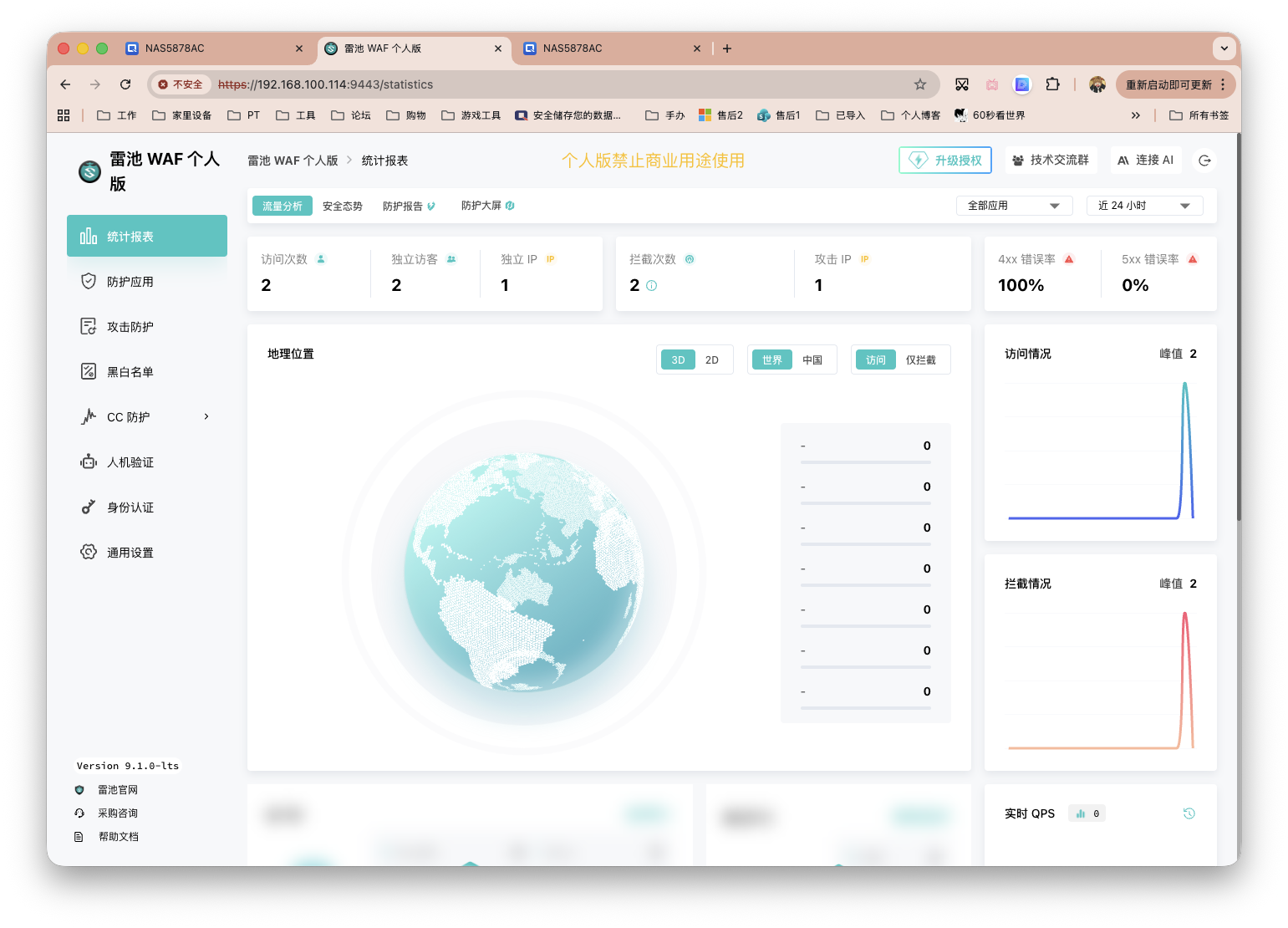

界面如下。建议先点击左侧栏的「通用设置」修改admin账户密码。

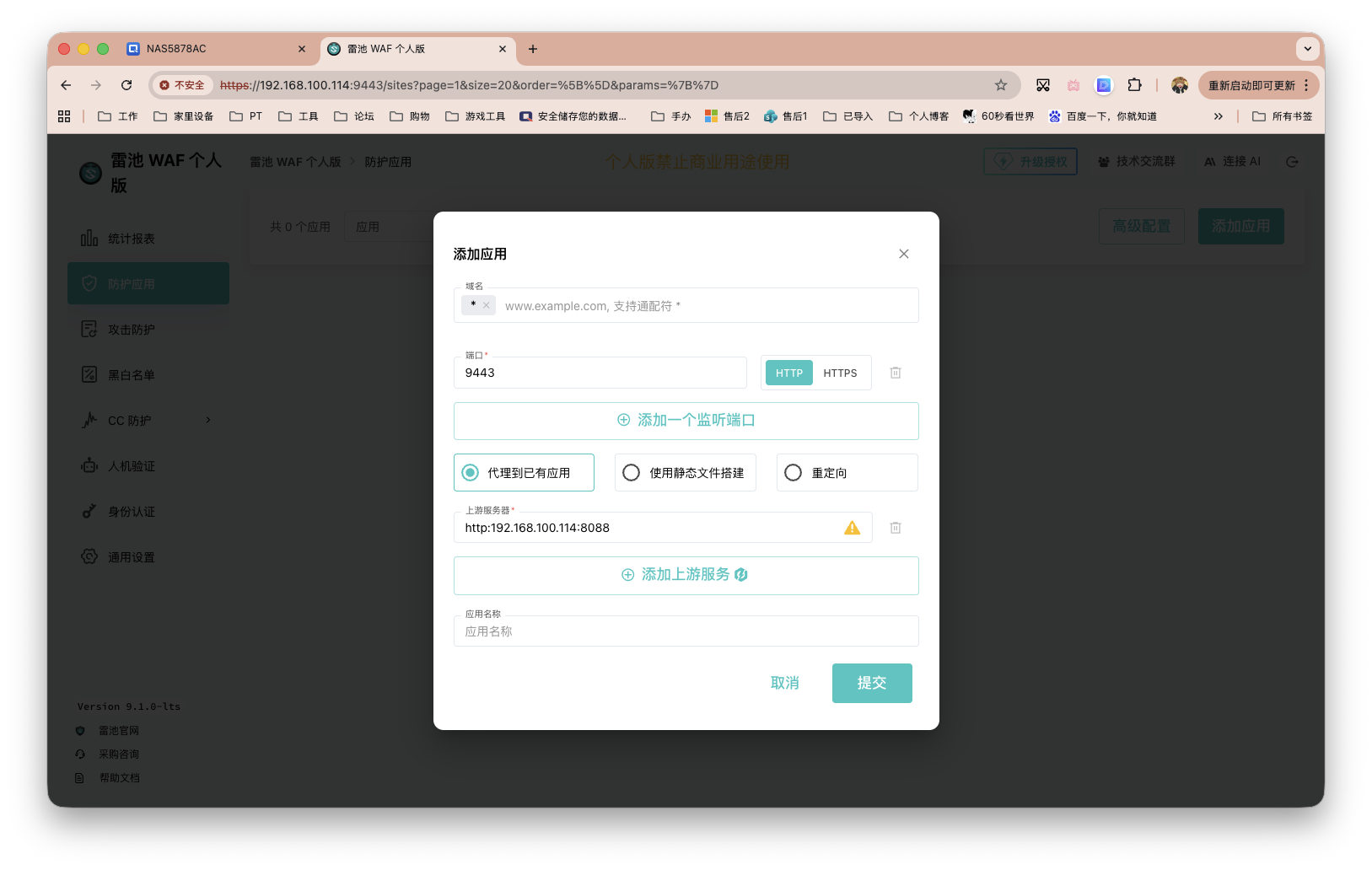

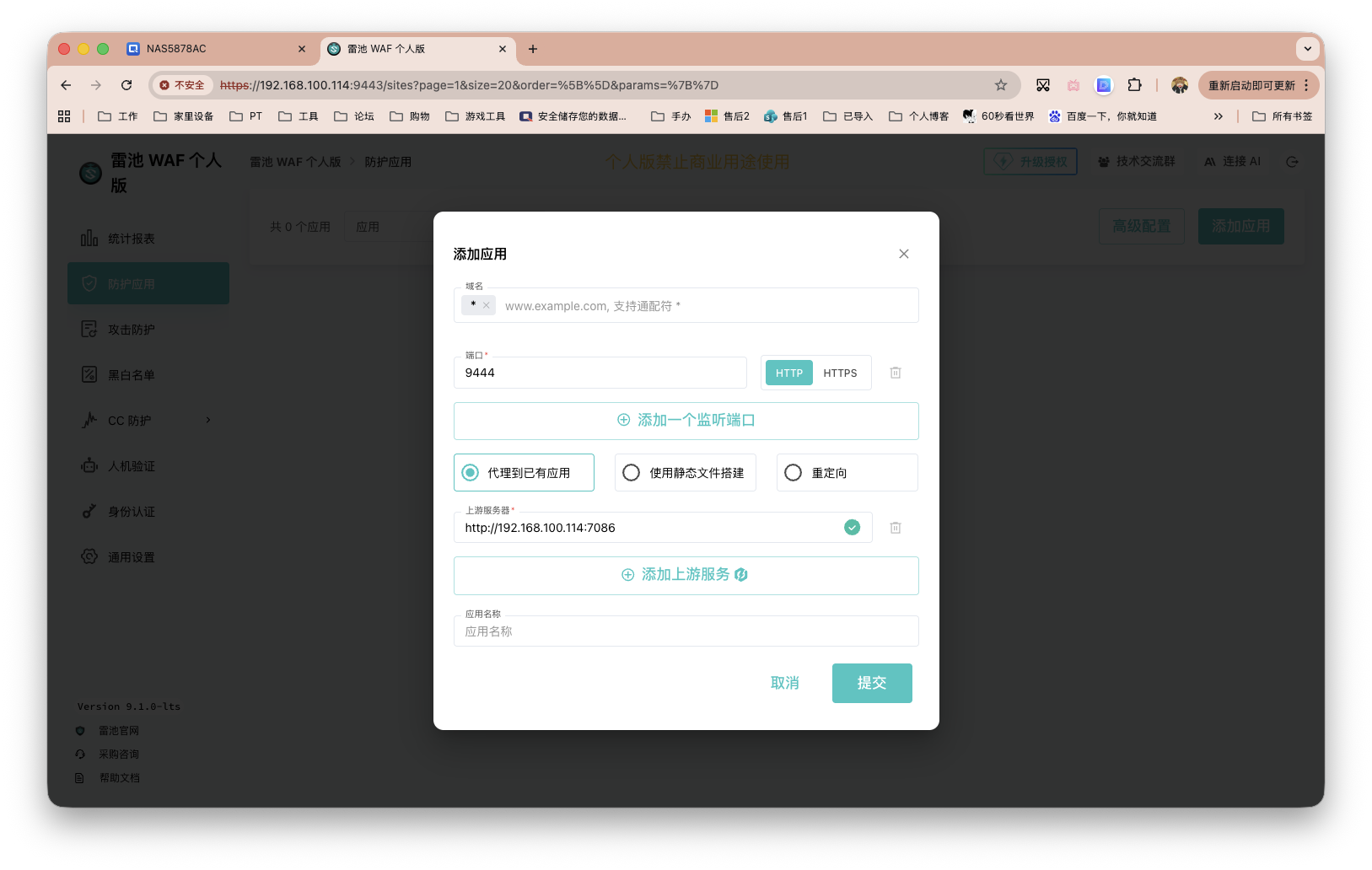

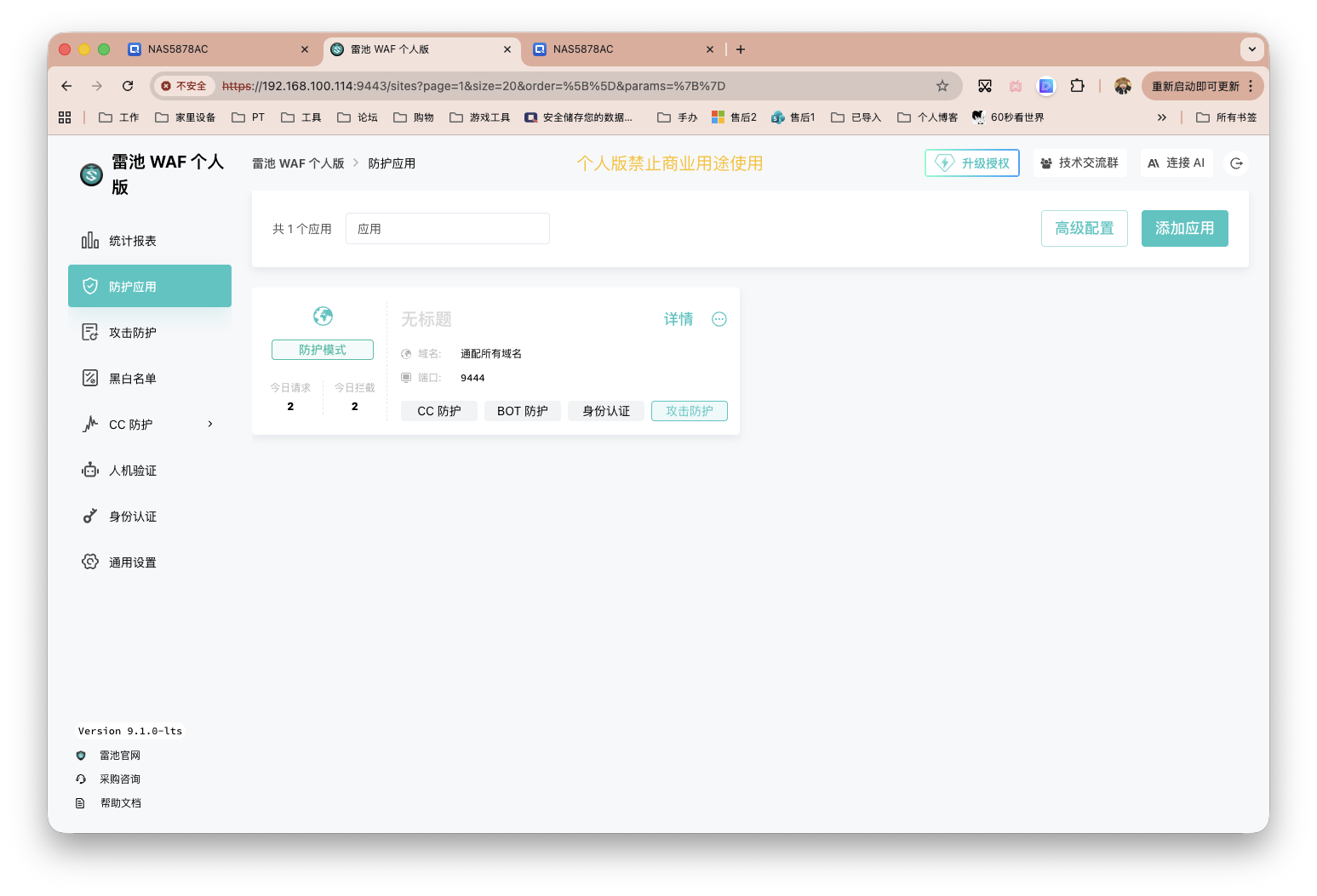

接着点击左侧栏的「防护应用」,添加防护。

这里作说明:

域名: 通过雷池访问该应用时使用的域名 (支持使用 * 做为通配符),注意修改 DNS 解析到雷池 IP

端口: 雷池监听的端口 (如需配置 HTTPS 服务, 请勾选 SSL 选项并配置对应的 SSL 证书)

上游服务器: 被保护的 Web 服务的实际地址,假设7086是你的飞牛端口。

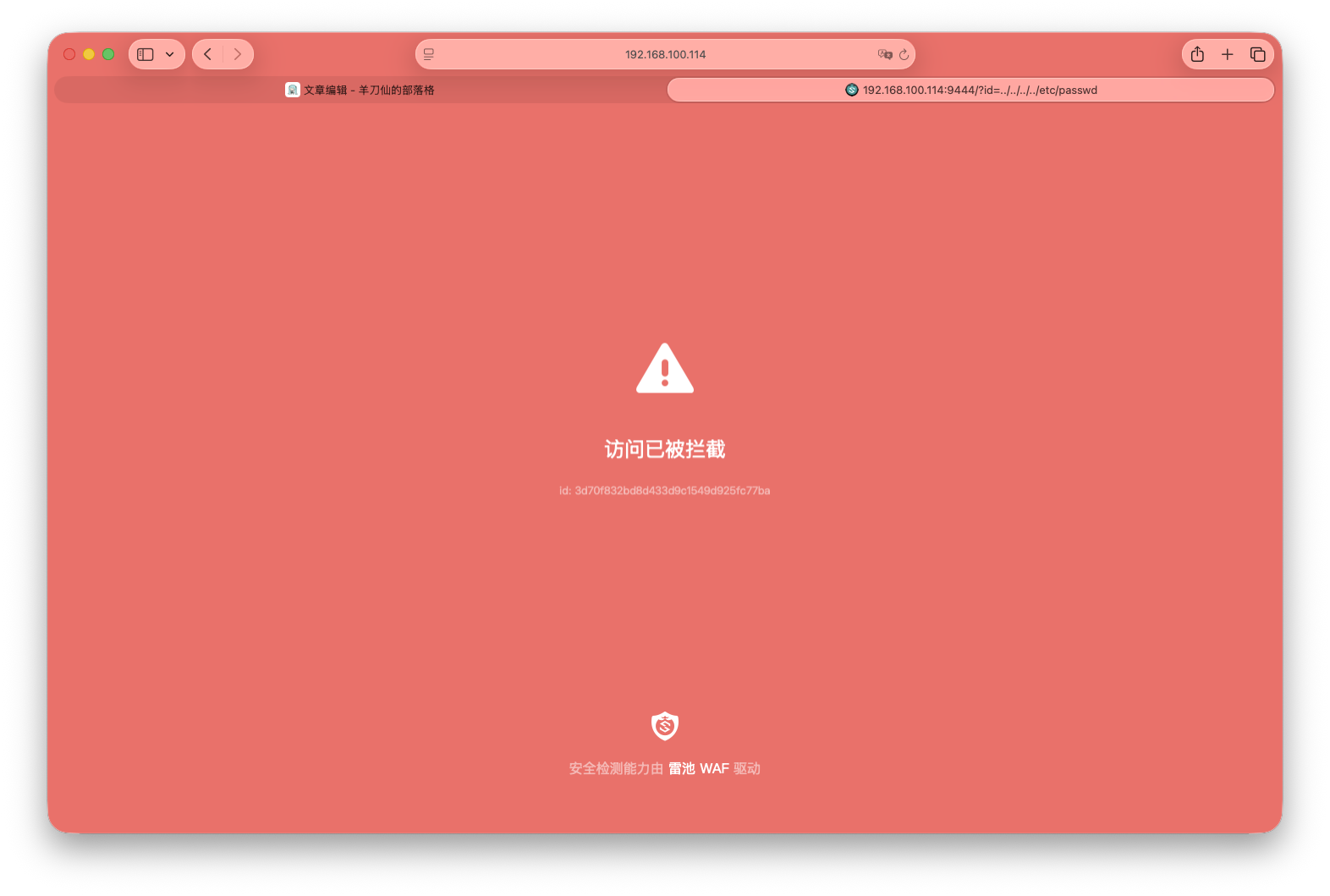

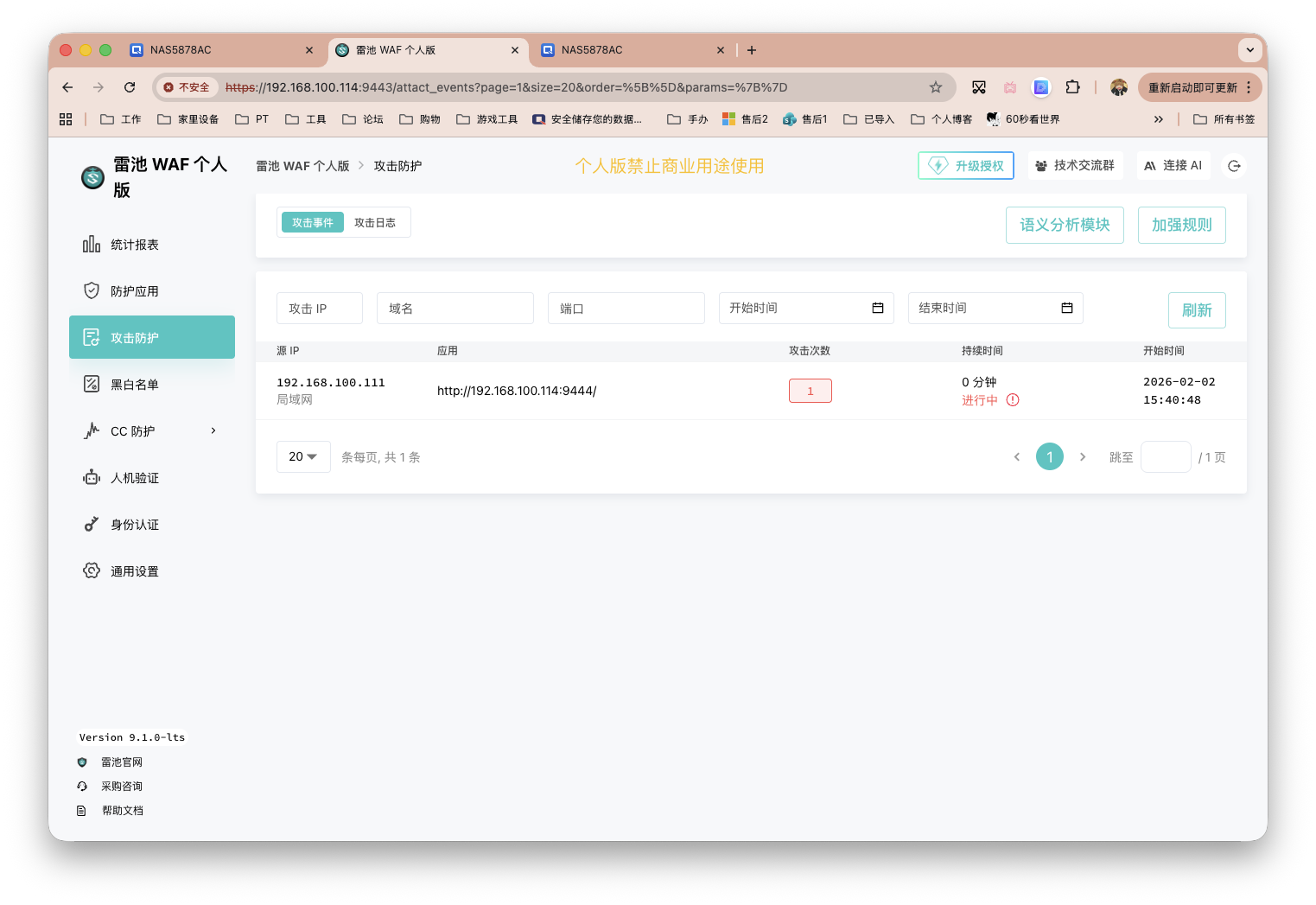

按照官方文档,模拟了路径穿越等多个攻击,都能成功拦截掉。

如果你有更多需求,还可以在左侧栏配置黑白名单,使用强规则等操作。另外还可为雷池登录账户本身进行强化。

最后

从用户角度出发,我个人不建议盲目跟风,无论是过度推崇还是无脑抨击。但若品牌方公然忽视用户权益,甚至采取「捂嘴」等恶劣行为,我们就无需再保持沉默了。

本期内容就这么多,希望能对各位有所帮助~

感谢观看,本文完。

评论区